はじめに

近年、マルウェアをはじめとするサイバー攻撃が急増し、またその手法も日々凶悪化しています。その中でもとりわけ注目されているのが、マルウェアの中でも最恐といわれる「Emotet(エモテット)」です。

本記事ではEmotetの特徴や攻撃の手口、感染を避けるための対策方法などを詳しく解説していきます。

最恐のマルウェア Emotet(エモテット)とは

Emotetは非常に感染力の強いマルウェア(有害なソフトウェア)です。主にメールを媒介して感染させ、情報詐取や別のウイルスを呼び寄せるなどの被害を与えます。

2014年に初めて確認されたEmotetはその後2019年に世界規模で拡大し、各国のメディアでも取り上げられたことでその存在が知れ渡りました。2021年1月、欧州刑事警察機構(Europol)による大規模な対策が成功し一度は沈静化しましたが、攻撃手法を変え再び被害を発生させています。

日本国内では2022年3月に感染のピークを迎え、7月以降は収まりをみせていたものの、11月に入り再びEmotetを使った攻撃メールの配信が観測されました。JPCERT/CCをはじめとする情報セキュリティの専門機関や政府などが注意を呼び掛けていますが、現在もさまざまな企業や機関で感染が多発しています。

Emotetが最恐といわれる理由

Emotetが最恐といわれる理由は、その爆発的な感染力です。送信者の表示を知り合いや取引先に偽装するといったように、Emotetを使った攻撃メールは精巧に作られており、受信者が不正メールだと見破ることは難しいでしょう。

また、Emotetそのものには不正なコードが含まれておらず、セキュリティソフトに検知されにくいことも感染拡大につながっています。Emotetは他のマルウェアを呼び込むプラットフォームになってしまうため、Emotetそのものを発見できなければ被害規模はさらに拡大する恐れがあります。

Emotetを使った攻撃例

メールを介して行われるEmotetを使った攻撃には、いくつものパターンがあります。ここでは代表的な例を3つご紹介します。

1.マクロ付きファイルをメールに添付し送りつける攻撃

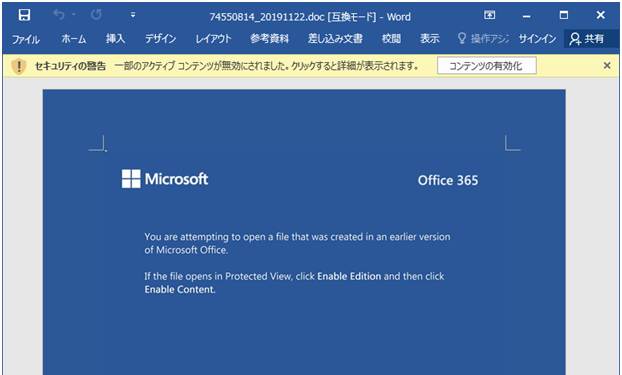

作業を自動化・効率化するために作られたマクロという機能を悪用し、そのマクロを仕込んだWordやExcelファイルをメールに添付して送りつける手口があります。

本文にマクロ実行を促す文面が書かれ、開いた際に表示される「コンテンツを有効化」や「編集を有効にする」をクリックするとEmotetに感染するという流れです。

有効化を要求された際にはメールに不審な点がないか再度確認するなどの注意が必要です。

出典:IPA(独立行政法人情報処理推進機構)「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」_図2 添付ファイルを開いた時の画面の例

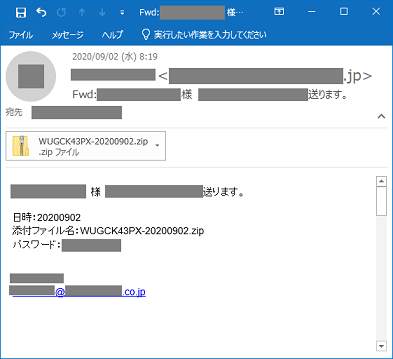

2.zipファイルをメールに添付し送りつける攻撃

攻撃メールにマクロ付きファイルを直接添付するのではなく、パスワード付きのzipファイルに圧縮し添付して送りつける手口もあります。パスワード付きzipファイルに圧縮することで、ファイルを暗号化しセキュリティソフトの検知をすり抜けやすくするためです。

セキュリティソフトを利用していたとしても、メールに添付されているzipファイルには注意が必要です。

出典:IPA(独立行政法人情報処理推進機構)「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」_図8 パスワード付きzipファイルが添付された攻撃メールの例(2020年9月)

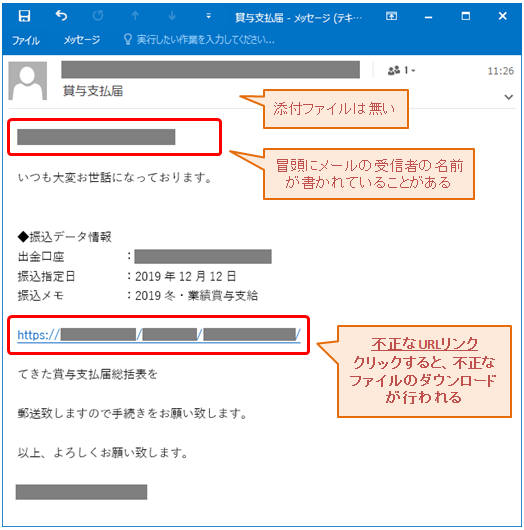

3.URLリンクを貼りつけたメールを送りつける攻撃

メール本文に不正なURLを貼り付けるケースもあります。URLをクリックすると不正なファイルがダウンロードされるしくみですが、URLそのものは不正なデータとは認識されないために、セキュリティソフトの検知をすり抜けやすくなっています。こういったことからファイルが添付されていないメールであっても注意しなければなりません。

出典:IPA(独立行政法人情報処理推進機構)「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」_図4 不正なURLリンクを含む攻撃メールの例(2019年12月)

Emotetに感染したらどうなる?

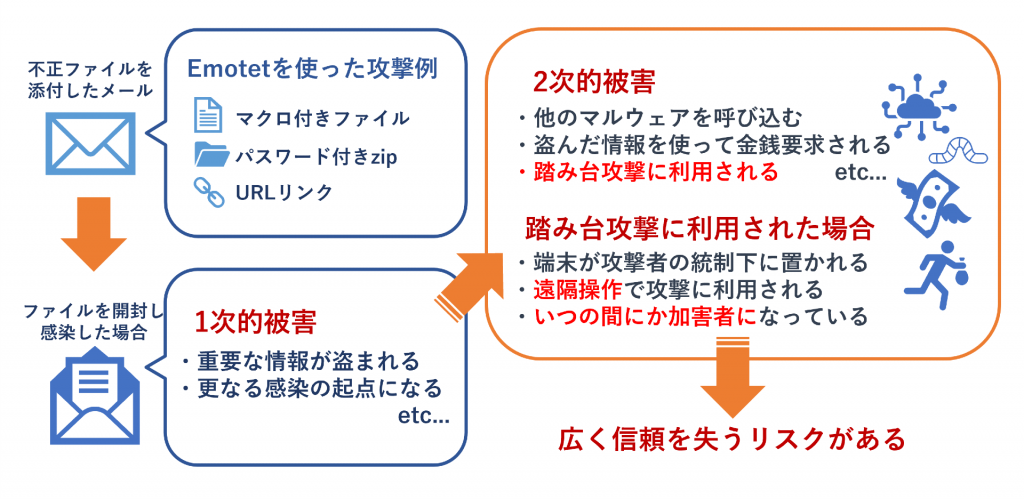

メールを媒介として感染し、セキュリティソフトの検知をすり抜けやすいEmotetは、実際に感染すると自社にどのような損害がでるのでしょうか。主な被害と懸念されるリスクについてみていきましょう。

重要な情報が盗まれる

Emotetは入り込んだ端末から、認証情報や個人情報、機密情報などを盗みます。

組織の重要情報以外にも顧客や取引先に関する情報が盗まれることで、被害は自社に留まらず連鎖的に拡大する恐れがあります。

感染が拡大する

Emotetは自己増殖機能を持ち、感染した端末からネットワーク内の他の端末に侵入し感染を拡大させます。インターネットに接続していなくとも、社内のイントラネットに感染した端末が一台でもあれば、他の端末へ広がるのも時間の問題です。

金銭を要求される

端末に入り込んで奪ったデータをもとに、金銭を要求されることもあります。

Emotet自体が金銭を要求する機能をもつわけではありません。しかし、Emotetは他のマルウェア感染のプラットフォームとして働きます。そのため、ランサムウェアと呼ばれる身代金要求型マルウェアへの感染を引き寄せ、「ランサムウェアを使った金銭要求」の被害に遭うケースが発生しています。

盗んだ情報から踏み台攻撃に利用される

Emotetに感染した端末を踏み台攻撃に悪用されることもあります。所有者が気付かぬ間に端末が攻撃者の統制下に置かれ、遠隔操作でサイバー攻撃に利用されることで、いつの間にか加害者となるパターンです。脆弱性を放置したり、セキュリティ対策を疎かにしていたりといった場合には、責任を問われる可能性もあります。

今すぐできるEmotetへの対応策

Emotetに感染すると自社のみに限らず、顧客や取引先をも巻き込むなど組織運営にも大きな影響を及ぼします。このような事態を防ぐためにも企業として今すぐできる対応には以下のような例があげられます。

- 【技術的な対応例】

-

- Excel、Wordデータを開く際にマクロの自動実行を無効にしておく

- ネットワークに接続されたコンピュータはOSのバージョンを常に最新の状態にしておく

- マルウェア、攻撃型メールなどに特化したセキュリティソフトを導入する

- 【社員側での対応例】

-

- 信頼できる送信元からのメールであっても不用意にURLや添付ファイルを開かない

- マクロの実行をする前に送信元に確認する

- メールやファイルの閲覧中に警告ウインドウが表示され、その警告の意味がわからない場合は操作を中断する

- 不審なメールや添付ファイルを万一開いてしまった場合は、早急にシステム管理者へ連絡する

- PPAP(1通目のメールにパスワード付きzipファイルを送り、2通目に開封パスワードを送る方法)を廃止する

- 重要データはオフライン環境にバックアップを取っておく

最も重要なことは社員一人ひとりの意識改革

Emotetを使った攻撃の手口は度々変化し、いくら優れたセキュリティソフトを導入したとしてもまた新たな攻撃手口が生み出されれば、結局のところはいたちごっこのようになってしまいます。メール受信者の油断を誘う巧妙な工夫が織り込まれている点では一貫しているため、最も大切なことは、社員一人ひとりのセキュリティリテラシーを高めるに他なりません。

ただガイドラインを定めるだけでなく、メールを扱う社員全員へEmotetをはじめとする攻撃メールについての恐ろしさをよく認識させ、セキュリティ意識を向上させることが重要です。そのためにはセキュリティのプロによる、社内教育やセキュリティ人材育成が必要となるでしょう。

まとめ

本記事では再び猛威を振るうマルウェアの一つ、Emotetの特徴や攻撃手口、また対応策について解説しました。

Emotetに限らずマルウェアにはさまざまな種類があり、感染に気付かずにいるとたちまち被害が広がる恐れがあります。これを避けるためにはサイバー攻撃の手口を十分に理解し、社員のリテラシー面と技術面2つのセキュリティ強化にバランスよく取り組む必要があります。

社内全体のセキュリティリテラシーを高めるサポートや、セキュリティ人材の育成、また組織のセキュリティ強化を図りたいといったご要望はぜひセラクにご相談ください。